Nền tảng bảo mật API của Noname Security

API là gì ?

API là viết tắt của Giao diện lập trình ứng dụng (Application Programming Interface)

Vai trò của Noname

Trong thời kỳ số hoá, API được ví như một “Open door”. API được sử dụng ngày càng phổ biến trong thời kỳ chuyển đổi số cho tiệc tích hợp, truy suất dữ liệu. Chính vì vậy, vấn đề bảo mật API lại trở thành một thách thức lớn đối với tổ chức. Việc triển khai giải pháp đánh giá an ninh bảo mật cho các API là rất quan trọng trong việc đảm bảo an toàn và bảo mật cho dữ liệu và hệ thống của tổ chức. Bảo mật API hiện là ưu tiên hàng đầu của các chuyên gia bảo mật và rủi ro. Bằng chứng là, Gartner dự đoán rằng vào năm 2025, hơn 50% hành vi trộm cắp dữ liệu sẽ là do các API không an toàn. Thực tế là, các biện pháp kiểm soát bảo mật ứng dụng truyền thống không đủ để ngăn chặn các cuộc tấn công phức tạp dựa trên logic kinh doanh và bảo vệ đầy đủ các API.

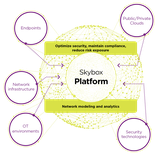

Noname Security API Security Platform là giải pháp đảm bảo an toàn an ninh cho các API của tổ chức thông qua việc phát hiện và cung cấp khả năng phản ứng tự động với các nguy cơ liên quan đến API của tổ chức. Noname Security API Platform giúp tổ chức phát hiện các lỗ hổng bảo mật liên quan đến API, các lỗi cấu hình sai, các thiết kế không đạt tiêu chuẩn, từ đó nâng cao khả năng phòng thủ, nâng cao khả năng kiểm soát an ninh của tổ chức một cách toàn vẹn.

Tại sao chọn Noname

-

Tìm kiếm và thống kê tất cả các API:

- Định vị và thống kê tất cả các API của bạn bất kể cấu hình hoặc loại API bao gồm RESTful, GraphQL, SOAP, XML-RPg, JSON-RPg và gRPf.

- Phát hiện các API không hoạt động, kế thừa và zombie.

- Xác định các shadow domains bị lãng quên, bị bỏ quên hoặc không xác định.

- Loại bỏ các điểm mù và khám phá các đường tấn công tiềm ẩn.

- Phát hiện ra lỗ hổng API:

- Ngăn chặn tấn công real-time:

- Kiểm thử API:

Đáp ứng các tiêu chuẩn PCI DSS 4.0

Noname Security đáp ứng các yêu cầu cụ thể về API Security tại phiên bản PCI DSS 4.0 sẽ được áp dụng hạn cuối vào Q2.2024 (phiên bản nâng cấp PCI DSS 3.2.1):

●Requirement 6.3.2

Yêu cầu duy trì kho lưu trữ phần mềm và các thành phần của phần mềm từ bên thứ 3 để hỗ trợ quản lý lỗ hổng và bản vá.

●Requirement 6.2.2

Yêu cầu này đề cập đến việc đào tạo cho nhân viên phát triển phần mềm cần được đào tạo ít nhất 12 tháng một lần về bảo mật liên quan đến công việc của họ, bao gồm thiết kế phần mềm an toàn và kỹ thuật mã hóa an toàn. Điều này bao gồm các công cụ kiểm tra bảo mật và cách sử dụng các công cụ đó để phát hiện các lỗ hổng trong phần mềm.